Trojaner-Funktionsweise

Nachdem die historische Entstehung und das Gefahrenpotential eines Trojaners aufgezeigt wurde, soll in diesem Abschnitt die Funktionsweise eines allgemeinen Trojaners näher beleuchtet und entsprechend mit grafischer Unterstützung dargestellt werden.

Zu aller erst stellt sich natürlich die Frage – Was macht ein Trojaner  eigentlich? Der Trojaner, welcher geschützt in einem Standardprogramm eingebettet und somit nicht direkt ersichtlich ist, liefert dem böswilligen User bei einer Verbindung (Internet, LAN etc.) die gewünschten Daten bzw. Informationen des unwissenden Users bzw. dessen PCs. So besitzt der böswillige User die Möglichkeit, den PC des unwissenden Users zu steuern bzw. zu administrieren, oder Informationen, welche der unwissende User auf seinem PC ablegt, einzusehen. eigentlich? Der Trojaner, welcher geschützt in einem Standardprogramm eingebettet und somit nicht direkt ersichtlich ist, liefert dem böswilligen User bei einer Verbindung (Internet, LAN etc.) die gewünschten Daten bzw. Informationen des unwissenden Users bzw. dessen PCs. So besitzt der böswillige User die Möglichkeit, den PC des unwissenden Users zu steuern bzw. zu administrieren, oder Informationen, welche der unwissende User auf seinem PC ablegt, einzusehen.

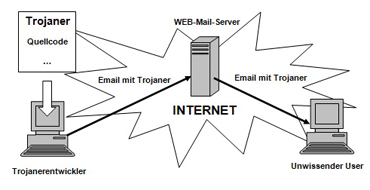

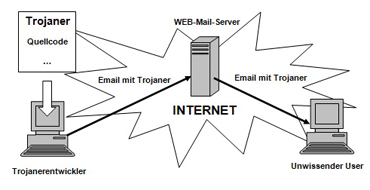

Nachfolgend wird ein solches Gesamtszenario für eine bessere Veranschaulichung grafisch dargestellt:

Die Ausgangslage ist, dass ein Programmierer einen Trojaner entwickelt hat und diesen im aufgezeigten Beispiel per Email (als Anhang) und unwissende User versendet. Die Ausgangslage ist, dass ein Programmierer einen Trojaner entwickelt hat und diesen im aufgezeigten Beispiel per Email (als Anhang) und unwissende User versendet.

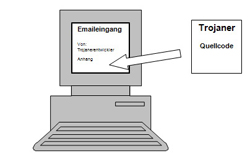

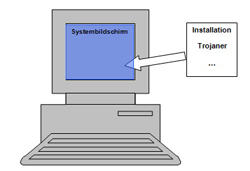

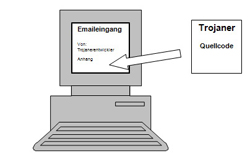

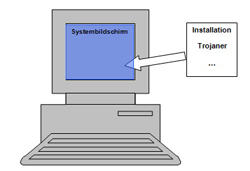

Der unwissende User nimmt die vom kriminellen Trojanerentwickler zugesandte Email ernst und öffnet den mit dem Trojaner versetzten Anhang. Im Systemhintergrund installiert sich der Trojaner völlig unauffällig für den unwissenden User. Im Systemhintergrund installiert sich der Trojaner völlig unauffällig für den unwissenden User.

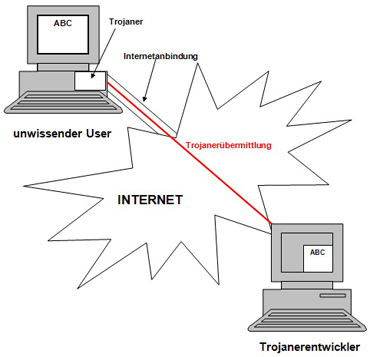

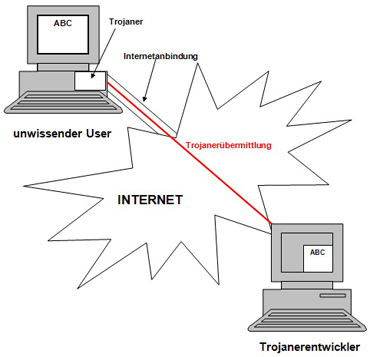

Nachdem die Installation  des Trojaners abgeschlossen ist und eine netzseitige Verbindung zwischen dem PC des unwissenden Users und dem System des Trojanerentwicklers besteht, wobei es sich meist um eine aktive Internetverbindung handelt, kann der Trojanerentwickler mit dessen Trojaner unbemerkt kommunizieren. des Trojaners abgeschlossen ist und eine netzseitige Verbindung zwischen dem PC des unwissenden Users und dem System des Trojanerentwicklers besteht, wobei es sich meist um eine aktive Internetverbindung handelt, kann der Trojanerentwickler mit dessen Trojaner unbemerkt kommunizieren.

Hierbei kann der Trojanerentwickler bei aktiver Internetverbindung des unwissenden Users die erforderlichen Daten bzw. Informationen (Tastenanschläge oder Screenshot-Kopien) erlangen. Diese können in Realtime bzw. als Datenansammlung vom eingeschleusten Trojaner übermittelt werden.

vorheriger Punkt  |

nächster Punkt |

| |

|

© Trojaner Funktionsweise bei www.Virenschutz.info

[ Zurück zum Anfang ] |

eigentlich? Der Trojaner, welcher geschützt in einem Standardprogramm eingebettet und somit nicht direkt ersichtlich ist, liefert dem böswilligen User bei einer Verbindung (Internet, LAN etc.) die gewünschten Daten bzw. Informationen des unwissenden Users bzw. dessen PCs. So besitzt der böswillige User die Möglichkeit, den PC des unwissenden Users zu steuern bzw. zu administrieren, oder Informationen, welche der unwissende User auf seinem PC ablegt, einzusehen.

eigentlich? Der Trojaner, welcher geschützt in einem Standardprogramm eingebettet und somit nicht direkt ersichtlich ist, liefert dem böswilligen User bei einer Verbindung (Internet, LAN etc.) die gewünschten Daten bzw. Informationen des unwissenden Users bzw. dessen PCs. So besitzt der böswillige User die Möglichkeit, den PC des unwissenden Users zu steuern bzw. zu administrieren, oder Informationen, welche der unwissende User auf seinem PC ablegt, einzusehen.

Die Ausgangslage ist, dass ein Programmierer einen Trojaner entwickelt hat und diesen im aufgezeigten Beispiel per Email (als Anhang) und unwissende User versendet.

Die Ausgangslage ist, dass ein Programmierer einen Trojaner entwickelt hat und diesen im aufgezeigten Beispiel per Email (als Anhang) und unwissende User versendet. Im Systemhintergrund installiert sich der Trojaner völlig unauffällig für den unwissenden User.

Im Systemhintergrund installiert sich der Trojaner völlig unauffällig für den unwissenden User.

nächster Punkt

nächster Punkt